Sicherheit spielt in vielen Bereichen unseres Lebens eine bedeutende Rolle. Auch was das Internet betrifft, hat die Gewichtung dieses Themas stetig zugenommen. Die heutigen Sicherheitsrisiken waren zu Beginn des Netzes nicht absehbar. Gelegentlich drängt sich einem der Eindruck auf, dass es Netz heißt, weil so viele Löcher darin sind. Welche Maßnahmen lassen sich aber nun konkret zur Verteidigung unternehmen?

Als das Internet 1968 entworfen und realisiert wurde, war es konzipiert um Informationen schnell und sicher zu verteilen, ursprünglich noch als ArpaNet (Advanced Research Projects Agency Network). Dabei lag das größte Augenmerk auf Sicherheit, wobei damals hauptsächlich nur die Betriebssicherheit im Vordergrund stand. Aus diesem Grund wurden wichtige Teile redundant und dezentral ausgelegt, damit das Netz auch funktionsfähig ist, wenn einzelne Teilstücke ausfallen. Dass diese Infrastruktur in allen Lebensbereichen Einzug halten wird (Smart Home, Iot, Smartphones …), damit hatte damals wohl niemand gerechnet. Leider hat aber genau diese Verbreitung auch dafür gesorgt, dass viele auf den Zug aufgesprungen sind und versuchen auf einfache und schnelle Weise zu Geld zu kommen – und das nicht immer legal.

Schnelles Geld mit Ransomware & Co.

Mittlerweile ist das Ganze so weit fortgeschritten, dass das Surfen einem Spaziergang auf einem Minenfeld gleicht. Das fängt damit an, dass ganz nebenbei anfallende Informationen, ja ganze Nutzerprofile aufgebaut und meistbietend verkauft werden. Oftmals endet es mit professioneller Verteilung von Malware (Ransomware) die sich dann munter auf den infizierten Geräten vervielfältigt und austobt. Dabei wird nicht unterschieden, ob ein Schüler oder ein Krankenhaus zum Opfer wird, das Lösegeld bemisst sich immer gleich – wobei auch hier schon Rabatt möglich war.

Aktuell wird nicht nur versucht mit Ransomware das schnelle Geld zu machen. Statt die Rechner bei der Infektion zu verschlüsseln und dann den Besitzer zu erpressen werden sie mit Krypto-Mining-Tools (beispielsweise XMRig) infiziert, damit sie für den Verteiler neue Coins errechnen. Die Rechenleistung wächst proportional zu den gekaperten Systemen. Erste Spekulationen über solche „Coin-Miner“ wurden am 31.12.2017 vom CCC auf dem 34C3 gemacht und keine zwei Monate später ist diese Dystopie schon Realität.

Natürlich ist es heutzutage keine Lösung mehr das Netz einfach nicht zu nutzen, im Alltag ist es schlicht nicht mehr wegzudenken. Es durchzieht mittlerweile jeden Lebensbereich. Heutzutage bekommen Autos sogar regelmäßig neue Updates aufgespielt wenn sie zur Inspektion kommen und das nicht nur bei VW. Die Frage ist natürlich, wie man sich gegen die Gefahren am besten wappnen kann. Hierbei ist es allerdings nicht zielführend sich in trügerischer Sicherheit zu wiegen, indem man allen Versprechen der Industrie Glauben schenkt. Durch die Komplexität der immer schneller entwickelten Lösungen werden auch immer schneller Sicherheitslücken auf den Markt geworfen, sei es nun unbewusst (Fehler in der Programmierung oder Implementation) oder bewusst (Systemzugriffe durch Malware oder Hacks).

Sie sehen gerade einen Platzhalterinhalt von Standard. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf den Button unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Windows hat grundsätzlich den konzeptionellen Fehler, dass es in den 1980-ern (Release 20. Nov. 1985) unter der Prämisse entwickelt wurde möglich große Verbreitung zu finden. Dabei wurden dann viele Konzepte außer Acht gelassen, wie beispielsweise Benutzerrechte, Systemsicherheiten oder Malware. Vieles wurde später erst übergestülpt (leider teils halbherzig) und dann auch direkt integriert (so Defender / Microsoft Security Essentials).

Linux (Älteste Distribution ist von 1993) hatte als Ableger von Unix immer schon die technikaffinen und sicherheitsbewussten User als Zielgruppe. Dementsprechend wurde die Usability wenig bis gar nicht berücksichtigt. Die Einstellungen wurden in Textdateien vorgenommen, üblicherweise mit kryptisch zu bedienenden Texteditoren. Eine Maus wurde hier lange Zeit nicht verwendet sondern es wurde direkt in der Kommandozeile gearbeitet.

Apple hatte mit seinen Macintosh Systemen (erste Vorstellung am 24. Januar 1984) diese extremen Entwicklungen schon sehr früh erkannt und die starke Sicherheit von Linux mit einer durchdachten und möglichst einfachen Oberfläche kombiniert. Dadurch wurde der Einstieg erleichtert, leider auch der Ausstieg aus dem goldenen Käfig maximal erschwert (iCloud).

Da sich aber in der breiten Masse wie auch in Firmen landläufig Windows durchgesetzt hat, stellt sich die Frage, wie man diese Systeme möglichst sicher macht. Nun ist die Sicherheit wie immer ein stetiger Prozess, da permanent neue Lücken und Backdoors gefunden werden. Auch lässt sich ein beliebiger Aufwand betreiben, um seine Systeme möglichst sicher zu machen.

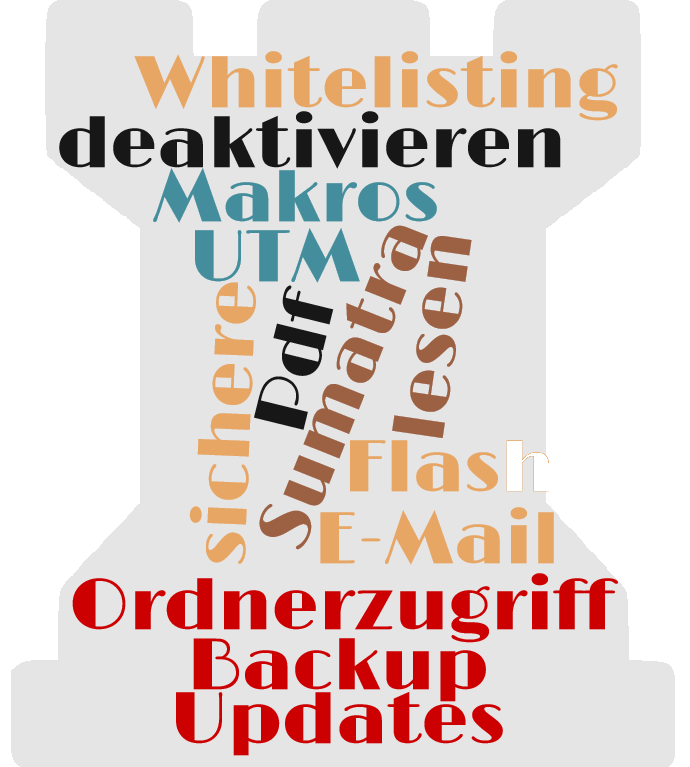

Mit den folgenden einfachen Regeln lässt sich aber das eigene System sehr gut absichern, so dass die üblichen Angriffsvektoren ins Leere laufen werden.

1. Router verwenden

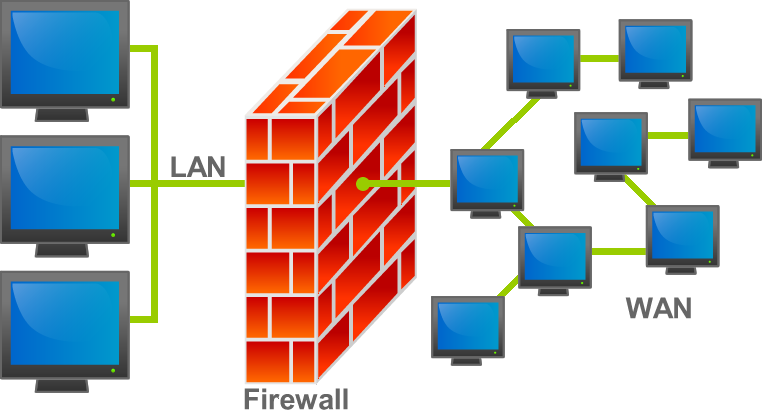

Der wichtigste und grundlegende Schutz eines jeden Netzwerks ist der Router. Er sollte immer das erste Gerät sein, das verwendet wird. Dies sind gehärtete Geräte mit einem speziellen Betriebssystem, die besonders schwer zu übernehmen sind. Üblicherweise läuft auf ihnen sowohl eine rudimentäre Firewall (unaufgeforderter eingehender Traffic wird verworfen, ausgehender allerdings immer erlaubt), als auch eine Netzwerkadressübersetzung (NAT), welche die eingehenden Datenpakete auf die angeschlossenen Clients verteilt („Routing“). Dadurch sind die Clients nicht direkt im Internet sichtbar sondern sie werden verschleiert. Entsprechend können diese auch nicht angegriffen werden.

Wichtig ist, dass auch die Sicherheitsmechanismen des Routers verwendet werden. Spezielle Features wie Portweiterleitung, Fernwartung, VPN, Universal Plug and Play (UPnP) sind nicht per se schlecht, sollten aber mit entsprechender Sorgfalt verwendet werden.

Das Gerät sollte zudem immer mit dem aktuellsten Update (stable!) betrieben werden. Es hat sich bewährt automatische Updates einzuschalten. Zumindest eine Benachrichtigung per E-Mail sollte erfolgen, sobald es neue Versionen gibt.

2. UTM

Wenn die zu schützende Infrastruktur wichtig genug ist, um den entsprechenden Aufwand zu betreiben, so kann man auch eine Unified Threat Management-Appliance (UTM) verwenden. Dies sind eigenständige Geräte wie Router oder Switches, die je nach Konfiguration ein sehr starkes Bollwerk darstellen.

3. Firewall aktivieren

Sie schützt vor eventuellen Angriffen, die im LAN stattfinden. Das wäre der Fall in öffentlichen WLANs oder bei Würmern, die sich selbstständig fortpflanzen wollen. Natürlich ist solch eine „Software Firewall“ nur ein weiterer Baustein aller Abwehrmaßnahmen. Jedes Betriebssystem hat diese aber direkt an Board und sollte auf jeden Fall eingeschaltet bleiben. Es gibt auch keine Gründe Lösungen von Drittanbietern zu verwenden.

4. Virenscanner verwenden

Das ist ein ganz umstrittenes Thema. Während die einen von einem unverzichtbaren Utensil sprechen und gar viel Geld dafür ausgeben sehen andere es als reines Schlangenöl an. Wie so oft liegt die Wahrheit irgendwo dazwischen. So ist ein Virenscanner zwar kein Allheilmittel das gegen alle Bedrohungen hilft, zumal dieser nur bekannte Malware erkennen kann. Dennoch gibt es seit Windows XP eine kostenfreie Lösung von Microsoft selbst, welche recht unauffällig im Hintergrund mitlaufen kann und bisher die geringste Angriffsfläche geboten hat. Dieser rudimentäre Schutz kann zumindest den klaren Löwenanteil an Bedrohungen erkennen und blockieren.

5. Browser wählen und Popup-Schutz aktivieren

Bei jeder Windowsinstallation wird der Browser von Microsoft installiert, aktuell ist das Edge. Selbstverständlich richten sich dadurch auch die meisten Angriffsversuche gegen diesen. Und leider ist er nicht der schnellste und ressourcenschonendste. Aus diesen Gründen sollte man mindestens eine Alternative verwenden. Aktuell sind sowohl Mozilla Firefox, als auch Google Chrome empfehlenswert.

6. Adblocker verwenden und alles von sicheren Quellen (Herstellern) beziehen

Viele Browser bieten mittlerweile Addons sowohl zum Blocken von unerwünschter Werbung, als auch von Cookies oder Scripten. Das alles war schon häufiger Einfallstor für Malware. Aktuell hat sich uBlock Origin bewährt. Dieses Tool lässt sich recht fein konfigurieren, läuft aber auch schon zufriedenstellend mit den ursprünglichen Einstellungen.

Bei der Installation von Programmen ist zu beachten, dass diese immer aus sicheren Quellen kommen, möglichst direkt vom Hersteller. Mittlerweile gibt es Anbieter, die sich darauf spezialisiert haben gängige Programme mit Malware zu spicken. Teilweise werden auch unzählige Sachen als Payload mit installiert und der Rechner wird bis zu Unkenntlichkeit verbogen. Besonders diverse Youtube-Downloader und -Konverter sind bekannt für ein solches Verhalten.

7. Sensible Daten nur auf Seiten mit „s“ versenden

Wenn wichtige Daten versendet werden sollen (z.B. in WebFormularen), dann muss auf jeden Fall darauf geachtet werden, dass die Seiten eine https Kennzeichnung verwenden. Dadurch wird der Datenstrom verschlüsselt und ist auf dem Transportweg nicht auszulesen. Das ist sowohl an dem Präfix „https://“ zu erkennen, als auch an einem grünen Schloss. Falls dies fehlen sollte, kann jeder die Kommunikation einfach mitschneiden und alles ist im Klartext vorhanden. Dies wäre besonders in öffentlichen WLANs fatal.

Wenn allerdings eine Webseite einen Hinweistext einblendet, um ein Zertifikat bestätigen zu lassen, so sollte man besonders misstrauisch werden. Oft handelt es sich dabei um gefälschte Zertifikate oder sie beziehen sich auf andere Adressen.

8. Starke Passwörter

Je wichtiger ein Dienst bzw. die Zugangsdaten sind, desto stärker sollte das Passwort sein, das verwendet wird. Das darf gerne richtig lang sein und auch ein paar Sonderzeichen beinhalten. Richtige Wörter sollten dabei allerdings vermieden werden, dies vereinfacht Angriffe über Wörterbücher. Auch sollte ein Passwort nur für einen Dienst verwendet werden, sonst wären alle anderen auch in Gefahr, wenn das Passwort bekannt wäre.

Im Zweifel kann man auch Passwortmanager verwenden, um den Überblick zu behalten, beziehungsweise um sich neue, sichere Passwörter erstellen zu lassen.

9. Absender/Header von E-Mails lesen

Es ist üblich, dass viele Spam– und Phishingmails ankommen. Dies lässt sich zwar halbwegs eindämmen, in dem man Spamfilter trainiert, aber es kommen immer wieder viele durch. Berüchtigt waren die Spamwellen von Telekom-Rechnungen, Paketstationen-Hinweisen, Paypal- & Amazon-Logins, so wie unvermittelten Anwaltsdrohungen. Diese sollten alle als Spam gekennzeichnet und gelöscht werden. Kommentarlos!

10. Überwachter Ordnerzugriff

Mit dem „Fall Creators Update“ hat im Herbst 2017 der „Überwachte Ordnerzugriff“ Einzug gehalten. In dieser Funktion kann man Ordner mit wichtigen Daten definieren, auf die Systemprogramme wie Office ungehindert zugreifen können, aber potentielle Malware (beispielsweise Kryptotrojaner) blockiert werden. Zu finden ist die neue Funktion in der Windows 10-App „Windows Defender Security Center“. Eine detaillierte Vorgehensweise ist hier beschrieben.

11. Adobe Flash Player deinstallieren/updaten

Seit den Anfängen vor knapp 20 Jahren hatte der Adobe Flash Player einen Siegeszug im www angetreten. Er wurde 1997 noch von Macromedia veröffentlicht. 2005 wurde Macromedia dann von Adobe übernommen und seither wird das Format Flash von Adobe weiterentwickelt und gepached. Zwischendurch war dieses Format so verbreitet, dass es gar nicht mehr wegzudenken war. Allerdings gibt es mittlerweile genug Alternativen, so dass auf Flash getrost verzichtet werden kann. Insbesondere die legendäre Weigerung von Steve Jobs (Apple) das proprietäre Format weder auf dem iPhone noch auf dem iPad zu unterstützen hat die Entwicklung von Alternativen vorangetrieben. In den letzten Jahren hat Flash nur noch Schlagzeilen durch immer schneller auftauchende Sicherheitslücken gemacht, so dass es am besten komplett deinstalliert werden sollte.

12. Adobe Pdf Reader ersetzen

Ähnlich wie Flash ist auch Pdf (Portable Document Format) ein Format von Adobe, welches einen De-facto-Standard darstellt. Pdf wurde 1993 veröffentlicht und ist ein sehr gutes, bewährtes Austauschformat, das auf allen wichtigen Plattformen unterstützt wird. Anfällig wurde dieses Format, in dem Adobe sowohl eine Scriptsprache (js) integrierte, als auch einige Sicherheitslücken im Adobe Reader auftauchten. Da aber der Reader auch immer aufgeblähter wird und mit jeder Version mehr Ressourcen verbraucht ist es sinnvoll diesen mit einem kleinen und sicheren Tool zu ersetzen. Wenn nur ein Reader benötigt werden sollte, so ist Sumatra PDF ein empfehlenswertes Produkt, welches inzwischen auch viele zusätzliche Formate unterstützt.

13. Office Makros deaktivieren

Falls ein Microsoft Office installiert ist und nicht expliziert vba-Makros benötigt werden, so sollten diese einfach deaktiviert werden. Nachdem lange Zeit Makroviren quasi als ausgestorben betrachtet werden konnten, haben diese in letzter Zeit wieder deutlich an Bedeutung gewonnen. Insbesondere Ransomware findet auf diesem Weg rege Verbreitung.

14. Windows–Updates einschalten

Da zwischenzeitlich regelmäßig Sicherheitslücken auftauchen (sogar in Hardware, siehe Spectre & Meltdown), ist es unverzichtbar alles immer uptodate zu halten. An einfachsten ist es, wenn man automatisch nach Updates suchen lässt. Dabei kann durchaus entschieden werden, ob diese sofort oder geplant installiert werden sollen.

15. Application Whitelisting (Software Restriction Policies)

Durch das Application Whitelisting lässt sich das Betriebssystem anweisen nur noch Anwendungen auszuführen, die auch explizit erlaubt wurden. Solch ein Mechanismus ist in Linux grundlegend vorhanden, in dem jede auszuführende Datei ein eXecutable flag bekommen muss. Unter Windows lässt sich dies mittels Software Restriction Policies (SRP) steuern. Dadurch lässt sich recht elegant die Ausführung jeglicher Malware unterbinden. Entweder werden diese über Gruppenrichtlinien oder wenn dies nicht möglich ist mit speziellen Tools wie dem Restric‘tor von heise konfiguriert.

16. Meldungen lesen

Dieser Hinweis klingt zwar sehr trivial, aber es ist sehr oft verlockend Meldungen einfach zu bestätigen. Wenn einem aber etwas mitgeteilt werden soll, dann ist es meist auch wichtig, wirklich wichtig. Im Normalfall fragen aber Programme oder Windows nach, bevor sich Schadroutinen vollends entfalten. Auch werden die Namen gefälschter Zertifikate eingeblendet, bevor sie installiert werden. Da reicht dann ein einfacher Klick auf „Nein“ oder „Ablehnen“.

17. Backup, Backup und Backup

Abschließend wäre auch darauf hinzuweisen, dass wenn Daten durch ein aktuelles Backup gesichert sind, nichts passieren kann. Selbst, wenn die komplette Festplatte verschlüsselt wurde oder sogar kaputt geht, kann man jederzeit alle gesicherten Daten wiederherstellen. Je wichtiger einem diese Daten sind, umso wichtiger ist dann auch das Backup. Dabei hat sich die 3-2-1-Regel bewährt. Drei Kopien auf zwei Datenträgern, davon eine außer Haus.

Fazit

Ja, das Internet ist ein Minenfeld. Diese werden im besten Fall von Spaßvögeln ausgelegt, meist aber von Gaunern auf der Jagd nach schnellem Geld. Wenn aber die wichtigsten Grundregeln beachtet werden, so kann man sich auch dort recht unbeschwert bewegen.