Das White Paper ‚Russisch Roulette der IT-Sicherheit‘ zeigt auf, wie Cyberkriminelle auf die IT-Infrastruktur und somit auf die meist sensiblen Daten von Unternehmen gelangen und wie sie dabei phasenweise vorgehen. Das Paper geht aber auch darauf ein, dass es nicht ‚nur‘ um das Abgreifen von Informationen geht; auch das Sabotieren und Manipulieren dieser wird thematisiert. Im Folgenden gehen wir auf das erstmals in 2011 veröffentlichte Papier (Modell) ein, welches in vielen Unternehmen Anwendung findet und als Basis des White Paper dient: Cyber Kill Chain.

Das Modell ‚Cyber Kill Chain‘ baut darauf auf, Angreifer, bevor sie richtigen Schaden anrichten, zu erkennen und natürlich unschädlich zu machen – die teilweise befremdliche Wortwahl kommt nicht von ungefähr. So stammt das Modell von der militärischen Abwehr; mit dem Ziel, Angriffe direkt zu analysieren, strukturieren und in einzelne Schritte zu zerlegen.

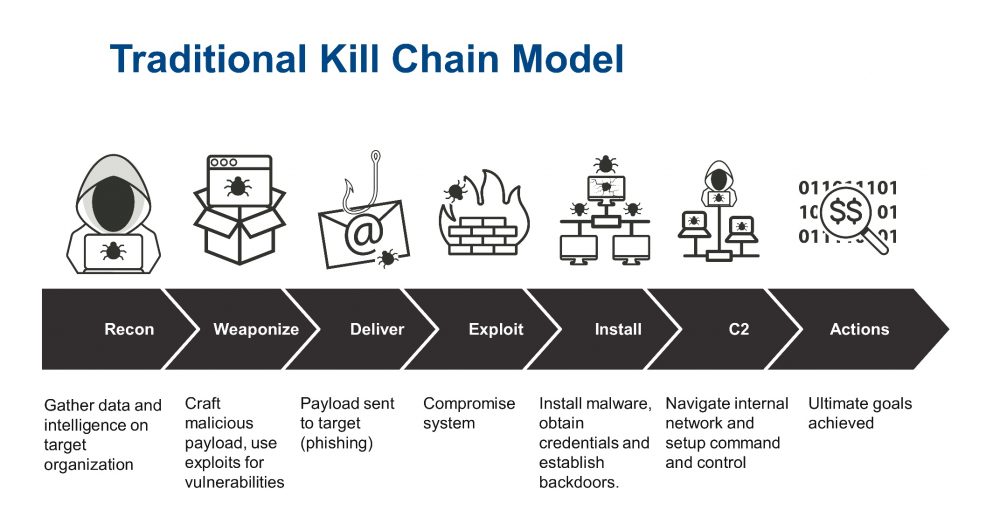

Cyber Kill Chain: Phasen eines Angriffsszenarios

- Standort des Ziels ermitteln (Erkundung)

- Genaue Beobachtung des Standorts

- Verfolgung des anvisierten Ziels

- Waffen individuell auf das Ziel abstimmen (passende Angriffsmethode finden)

- Konkreter Einsatz der Waffen gegenüber dem Ziel (gezielter Angriff)

- Analyse der Auswirkungen auf das angegriffene Ziel in der Kill Chain

- Hinzu kommen klassische To-dos wie Brückenkopf bilden (Code/Software platzieren) und letztendlich die Übernahme des jeweiligen Systems. Weitere Informationen bietet der aktuelle ‚Security Awareness Report‘ – der auch aktuelle Statistiken zu einzelnen Systemattacken parat hat.

Die Praxis: Es ist wie ein klassischer Einbruch. Der Dieb beobachtet zunächst das Gebäude, bevor er versucht, dort einzubrechen, es zu infiltrieren. Es folgt die Ausschau nach Beute wobei er mehrere Räumlichkeiten und Gebrauchsgegenstände durchsucht. Erst dann macht er sich in der Regel mit der Beute davon. Innerhalb eines Netzwerks sieht es ähnlich aus; auch dort versucht der Eindringling das Netzwerk zu erkunden. Lediglich Firewalls, Alarmmechanismen und andere Sicherheitsstufen sichern die digitalen Bereiche ab, sodass Fremdsoftware nicht zu tief ins System eindringen kann – und umso früher ein Unternehmen erkennt, worauf der Angriff zielt; umso früher kann der Angriff gestoppt werden. Wichtig dabei: Im Nachhinein sollte immer eine forensische Nacharbeit erfolgen. So kann das Unternehmen Angriffe verstehen und neue Sicherheitsstufen ins Netzwerk implementieren.

Cyber Kill Chain: Die Theorie ist, dass Verteidiger durch das Verstehen jeder Attacke (Stufe) Angriffe besser erkennen und stoppen können. Je mehr Wissen den Angreifern abgeführt werden kann, desto eher können Unternehmen das Ziel verwehren.

Hornet Security

Laut des Modell-Urhebers, Lockheed Martin Corporation, einem US-Rüstungsunternehmen, muss ein externer Angreifer alle Phasen durchlaufen, um an sensible Daten beziehungsweise Informationen zu gelangen. Vorausgesetzt, die Sicherheitsmechanismen sind streng nach ‚Cyber Kill Chain‘ ausgelegt. Soweit muss es allerdings nicht kommen: Während eines lokalisierten Angriffs, können Unternehmen in jeder dieser Phasen die Attacke abwehren – jede Phase ist demnach eine Art Sandbox.

Kritik am Modell Cyber Kill Chain

Es gibt auch Kritik an dieser Vorgehensweise. Sie ist laut Wikipedia zu fokussiert auf Malware und das Vorgehen bei einem Systemeinbruch. Dadurch reflektiert sie in keiner Weise den wahren Aufwand für den Angreifer und auch nicht alternative Angriffswege. Auch werden Angriffe von Innen durch eigene Mitarbeiter nicht berücksichtigt. Als Antwort darauf wurde die Internal Kill Chain entwickelt. Auch wird nur der eigene Nahbereich betrachtet, eine Untersuchung der weiteren (digitalen) Umgebung unterbleibt – sprich, das Modell ist sehr statisch.

Artikelgrafiken: Lockheed Martin Corporatio